El ransomware popularmente conocido como el Virus de la Policía se ha convertido una de las plagas más insidiosas de los últimos tiempos. Se trata de una extensa familia de malwares secuestradores específicamente diseñados para tratar de extorsionar el pago de sus víctimas mediante el bloqueo de los PCs infectados, mostrando un mensaje falso haciéndose pasar por una agencia policial legítima.

Desde @InfoSpyware hemos estado siguiendo muy de cerca la evolución de este ransomware, por lo que queremos compartirles la ‘Crónica del Virus de la Policía’ la cual intentaremos mantener actualizada con las nuevas variantes.

El éxito del Virus de la Policía se basa en:

![]() Una difusión profesional. Están aprovechando vulnerabilidades muy recientes en software popular Java y difundiéndolo en páginas muy visitadas (webs de descarga directa de material multimedia). Esto está resultando en una difusión masiva del malware puesto que los usuarios se infectan aparentemente sin haber ejecutado directamente ningún archivo.

Una difusión profesional. Están aprovechando vulnerabilidades muy recientes en software popular Java y difundiéndolo en páginas muy visitadas (webs de descarga directa de material multimedia). Esto está resultando en una difusión masiva del malware puesto que los usuarios se infectan aparentemente sin haber ejecutado directamente ningún archivo.

![]() Un malware «simple» y efectivo. El malware en sí no es «sofisticado» en los términos que manejamos hoy en día (con SpyEye y Zeus como referencia). Solo muestra en pantalla una imagen descargada de un servidor, y espera recibir órdenes. Aunque complejo, no se incrusta en el sistema de una manera especialmente enrevesada. Esto ayuda a que, unido a una detección pobre por firmas, los antivirus no lo detecten tampoco por la heurística de un comportamiento sospechoso.

Un malware «simple» y efectivo. El malware en sí no es «sofisticado» en los términos que manejamos hoy en día (con SpyEye y Zeus como referencia). Solo muestra en pantalla una imagen descargada de un servidor, y espera recibir órdenes. Aunque complejo, no se incrusta en el sistema de una manera especialmente enrevesada. Esto ayuda a que, unido a una detección pobre por firmas, los antivirus no lo detecten tampoco por la heurística de un comportamiento sospechoso.

![]() La ingeniería social. Amenazar al usuario con actividades que realizan comúnmente (descarga de material multimedia, por ejemplo), ayuda a dar credibilidad a la estafa.

La ingeniería social. Amenazar al usuario con actividades que realizan comúnmente (descarga de material multimedia, por ejemplo), ayuda a dar credibilidad a la estafa.

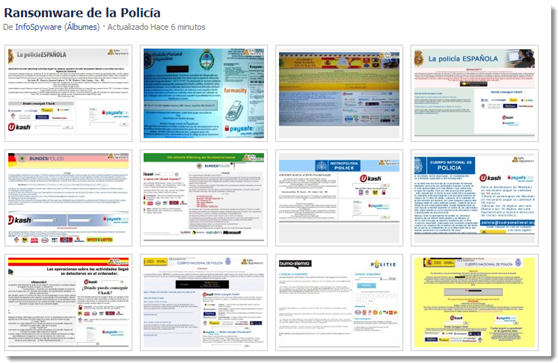

![]() Diseño e idioma a medida. Cada variante esta específicamente diseñada para mostrar imágenes actuales de las autoridades y presidentes de cada país, al igual que mostrarse en el idioma de la víctima.

Diseño e idioma a medida. Cada variante esta específicamente diseñada para mostrar imágenes actuales de las autoridades y presidentes de cada país, al igual que mostrarse en el idioma de la víctima.

.

Cronología del “Virus de la Policía”

![]()

Marzo 2011: Aparecen las primeras muestras de la “Policía Alemana” reportadas por Kaspersky Labs como Trojan.Ransom

![]()

Junio 2011: Se extiende a otros países de Europa (Italia, Gran Bretaña, Francia) incluido España en donde el sitio web oficial de ese país “Policía.es” emite una advertencia a los usuarios.

![]()

Junio 2011: Se reporta en nuestros foros el primer usuario infectado que nos comenta que hasta acudió a la policía y si bien le comentaron que era una estafa, no podían ayudarlo a reparar su PC. (el usuario nos deja la primer captura de pantalla)

![]()

Agosto 2011: El GDT de “La Guardia Civil Española” emite un comunicado advirtiendo a los internautas sobre esta estafa, aunque en ese momento creían que solamente se trataba de un “listillo” que se aprovechaba de los usuarios Españoles únicamente.

![]()

Septiembre 2011: En @InfoSpyware desarrollamos y publicamos la primera versión beta de “PoliFix” nuestra principal herramienta gratuita para combatir este ransomware de forma automática la cual mantenemos continuamente actualizada.

![]()

Octubre 2011: Aparecen nuevas versiones que son mucho más sofisticadas. No incluyen la imagen en su interior, sino que la descargan desde un servidor según la dirección IP de origen del infectado. El sistema pasa también a formar parte de una pequeña botnet que permite ser eliminada en remoto por el propio atacante, según le convenga.

![]()

Octubre 2011: Nos llega al Foro, el primer caso Latinoamericano de la “Policía Federal Argentina” donde a diferencia con Europa que pide $150 o $100 Euros de multa, este pide únicamente $50 pesos Argentinos.

![]()

Octubre 2011: Publicamos la: Guía de cómo eliminar el «Virus de la Policía» (con nuestra herramienta PoliFix) y publicamos mas información en nuestro Blog.

.

![]()

![]()

.

Enero 2012: Los foros se inundan de usuarios infectados con nuevas y diferentes variantes. El sitio web de la Policía Española vuelve a emitir otro comunicado: Nueva oleada de ransomware a nombre de la policía.

![]()

Febrero 2012: Aparece una nueva variante, que se aleja del resto en estética, pero con igual funcionalidad y temática: supuesto bloqueo del ordenador por orden de la policía. Tiene la particularidad de renombrar la rama del registro de Windows que se encarga de permitir el arranque del PC en modo seguro (F8). A su vez, la versión «mainstream» del troyano comienza a utilizar diferentes ramas del registro para lanzarse en el inicio del sistema operativo y bloquearlo

![]()

Febrero 2012: Microsoft reporta la variante Trojan:Win32/Ransirac.G que si bien no utiliza el gancho de la policía, lo hace con GEMA, la sociedad de gestión colectiva de autores y compositores alemana.

![]()

Marzo 2012: Hispasec publica un Documento técnico: Estudio del “troyano de la policía” [PDF]

![]()

Marzo 2012: El malware comienza a usar una vulnerabilidad en Java muy reciente para distribuirse. Los usuarios con un Java no parcheado desde final de enero son vulnerables con solo visitar con cualquier navegador una página web manipulada. Normalmente se esconden en publicidades de páginas web de descarga de material multimedia.

![]()

Abril 2012: Nueva variante Trojan Koeserg la cual cifra todos los archivos .doc, xls, .dbf, pdf, txt, jpg png, gif, con una clave de 1024 bits con extensión .EnCiPhErEd, generando a su vez un archivo llamado HOW TO DECRYPT FLIES.TXT que contiene la extorción de $50. Para desncriptar esta variante utilizar la herramienta de Dr.Web te94decrypt.exe![]()

Abril 2012: El virus continúa su evolución técnica. Cambia de estrategia y no usa imágenes, sino HTLM. También hay variantes que usan características poco conocidas de Windows para bloquearlo. Por último, comienza a destruir por completo el arranque en modo seguro, único «salvavidas» de muchos usuarios, que se ven incapaces de eliminar el malware si no es con otros métodos de recuperación más sofisticados.

![]()

Mayo 2012: El día 5 nos llega la primer variante del nuevo Ransom.Win32.Rannoh que encripta los archivos del equipo infectado añadiendo la palabra “locked-” antes del nombre del archivo y 4 caracteres aleatorios después de la extensión original del archivo, que los convierten en archivos inutilizables. Kaspersky Labs libera la utilidad gratuita llamada: RannohDecryptor con la cual podemos desencriptar los archivos.

![]()

Junio 2012: Recibimos y analizamos en @InfoSpyware las primeras variantes del “virus de la policía” que enciende la webcam para grabar a sus víctimas. En realidad esta variante lo que hace es simplemente prender la cámara web de la víctima, pero no graba ni envía imágenes a ninguna autoridad real ni sito web alguno… simplemente es un efecto más parte del fraude para que se vea más real, al igual que incorporar logos de autoridades como en este caso la versión en español incorpora el de la OSI (Oficina de Seguridad del Internauta). Ver imagen.

![]()

Agosto 2012: El FBI emite una alerta sobre una variante de ‘Reveton’ que utiliza la imagen de las autoridades estadounidenses que según el Centro de Quejas de Crímenes en Internet (IC3) los usuarios lo estaban “inundando con quejas” sobre este ataque scareware que pide $ 200 dólares a sus víctimas para liberar el equipo y como lo habíamos reportado en @InfoSpyware hace un par de meses atrás, también intenta hacer creer a su víctima que está enviando las imágenes de su webcam a las autoridades. Ver imagen.

![]()

Agosto 2012: PoliFix versión 2.0.5 es actualizada para hacerle frente a las ultimas variantes reportadas y por primera vez en esta versión se incorpora una nueva funcionabilidad “Poli Heurística” desarrollada para atrapar las nuevas variantes aun desconocidas incluso antes de incorporarlas manualmente a la base de datos…

![]()

Diciembre 2012: TrendMicro descubre y reporta la primera variante denominada TROJ_REVETON.HM, la cual aparte de mostrar una advertencia del departamento de estado dependiendo del país, incorpora un nuevo sistema de audio a la advertencia que también es reproducida en el leguaje correspondiente a la pc de la víctima.

![]()

Diciembre 2012: Surge una nueva variante que por sus características en @InfoSpyware denominamos “Ransom.Block” infectando principalmente a usuarios en España, la cual se encarga de encriptar (cifrar/bloquear) todos los archivos personales del PC victima (.doc, .txt, jpg, xls,) con el algoritmo de cifrado AES-256, lo cual si no se cuenta con los archivos llave Initia1Log.txt.block y ok.txt.block, se hacen imposibles de recuperar. Les recomendamos la: Guía de cómo eliminar el Ransom.Block con DeBlock

![]()

![]()

Enero 2013: Comienzan a surgir las nuevas variantes del Ransomware de la Policía para este 2013, con nuevos diseños de sus imágenes, donde incorporan grabación de audio y video de la victima y nuevas supuestas razones del bloqueo de su ordenador como: Violación a derechos de autor, Posesión de material pornográfico, Actividades terroristas, Difusión de malware, Juegos de Azar, Envíos de Spam.

![]()

Febrero 2013: La Brigada de Investigación Tecnológica (BIT) de la Policía Nacional Española, en colaboración con Interpol y Europol, Detienen a 11 individuos en relación al «virus de la policía» en la Costa del Sol – España.

![]()

Febrero 2013: Comenzamos a recibir en @InfoSpyware nuevas variantes en español para Latinoamérica (El “virus de la policía” Latinoamericano!) afectando a países como: Argentina (ver imagen), Chile, México (ver imagen), Panamá, Bolivia (ver imagen), Brasil y Ecuador (ver imagen) hasta el momento, aunque no descartamos otros países de la región. Todas las variantes, son detectadas y eliminadas por PoliFix.

![]()

Abril 2013: Ransomware usa historial del navegador para obligar a usuarios a pagar. Una nueva variante (Kovter) utiliza un enfoque totalmente nuevo para convencer a las víctimas de la legitimidad de su solicitud mostrándoles en la advertencia datos de sitios webs que la victima haya visitando en algún momento, obtenidos del historial web de su navegador.

![]()

Abril 2013: Sophos reporta una nueva variante de Reveton que incluye imágenes de pedofilia que se muestran junto con la advertencia en el bloqueo del equipo la cual principalmente estuvo afectando a usuarios de Alemania.

![]()

Mayo 2013: Microsoft reporta una variante del ransomware Reveton que incorpora un nuevo módulo (Keylogger), el cual genera logs que guardan las pulsaciones del teclado para robar las contraseñas de sus victimas Como no todas las infecciones que logran los cibercriminales van a dar lugar a un rescate pagado, los autores de REVETON tienen una forma adicional de obtener beneficios de una infección exitosa en caso de que la víctima se rehúse a pagar el rescate: «El robo de contraseñas».

![]()

Julio 2013: ¿Quién dijo que no había virus para Mac? Malwarebytes reporta la primara variante del ‘FBI Ransomware que afecta a los usuarios de Safari en Mac OSX’

![]()

Agosto 2013: Crypto-Ransomwares: Si bien este tipo de mutación del ransomware al secuestrador y encriptador de archivos han estado activos desde principio de año, no fue hasta medidos del 2013 que estos comenzaron a hacerse mas notorios con las variantes: ”Anti-child Porn Spam Protection 2.0” .Crypt, .OMG, Cryptolocker, entre otras

![]()

Septiembre 2013: Los ciberdelincuentes piden a las víctimas pagar unos 100$ (75€) a 300$ dólares para el desbloqueo del ordenador. Sin embargo, los expertos de Panda Labs han encontrado una nueva versión que pide sólo unos 10$ (7,5€).

![]()

Septiembre 2013: La Brigada de Investigación Tecnológica, junto con la Policía Nacional española desarticulan la rama económica responsable del «virus de la Policía» que se encargaba de blanquear unos 10.000€ diarios procedentes de los estafados.

![]()

Enero 2014: CryptorBit un ransomware que estafa con una falsa llave desencriptador que trabaja similar a: Cryptolocker, Prison Locker, Copycat y Locker que cifran sus archivos y piden cierta cantidad aleatoria para desencriptarlo

![]()

Abril 2014: Ransomware: en 2013 creció 500% a 600.000 casos, según un informe publicado por Symantec. CryptoDefense, CryptorBit y HowDecrypt, pudieron dejar ganancias a los cibercriminales de más de u$s34.000 por mes.

![]()

Mayo 2014: Ransomware «Police Locker» afecta a la plataforma Android. Esta primera variante incluye imágenes e idioma para afectar a 31 países, incluidos México y España.

![]()

Junio 2014: Agencias policiales de todo el mundo, apoyados por el centro europeo de ciberdelincuencia (EC3) y Europol, se unieron en una acción coordinada encabezada por el FBI que aseguraron la interrupción de la botnet Zeus Gameover e incautación de importantes servidores del software malicioso, conocido como CryptoLocker.

![]()

Julio 2014: Descubren el primer Cripto-ransomware que utiliza la red Tor para ocultar sus servidores de comando y control llamado: ‘Critroni’ (Curva-Tor-Bitcoin Locker) aunque por el momento no ha tenido mucho éxito fuera de Rusia.

![]()

Agosto 2014: Investigadores de Avast, descubren una nueva variante de REVETON que aparte de bloquear el ordenador de la victima pidiendo dinero por su liberación, incluye varios módulos capaces de robar las contraseñas y cookies del navegador para datos bancarios.

![]()

Agosto 2014: Kovter es una variante del ransomware de la policía, el cual según reportan desde Damballa, estaría infectando a cerca de 44.000 dispositivos por día.

![]()

Continuara…

![]()

Recuerde seguir nuestras guías de:

![]() Cómo eliminar el “Virus de la Policía” (con PoliFix)

Cómo eliminar el “Virus de la Policía” (con PoliFix)

![]() Cómo eliminar el «Virus de la Policía» (SIN ‘Modo Seguro’).

Cómo eliminar el «Virus de la Policía» (SIN ‘Modo Seguro’).

(Solicite ayuda personalizada para su caso en nuestros foros de ayuda gratuita.)

![]()

.

![]() Recolección de las imágenes del “Virus de la Policía” en todo el mundo.

Recolección de las imágenes del “Virus de la Policía” en todo el mundo.

.

.

.

Surf Safely

.